【转】银河麒麟发布针对处理器漏洞Meltdown(熔毁)和Spectre(幽灵)补丁升级

2018年01月03日左右,Google公司的安全团队披露英特尔处理器的芯片存在的安全漏洞,该漏洞事件源于芯片硬件层面设计BUG,利用漏洞能够允许具有用户权限的进程访问未经授权的CPU缓存数据,这可能导致攻击者获取到用户设备上的一些敏感数据,例如密码、登录秘钥、用户的私人照片、邮件、即时通讯信息甚至是商业秘密文件等。

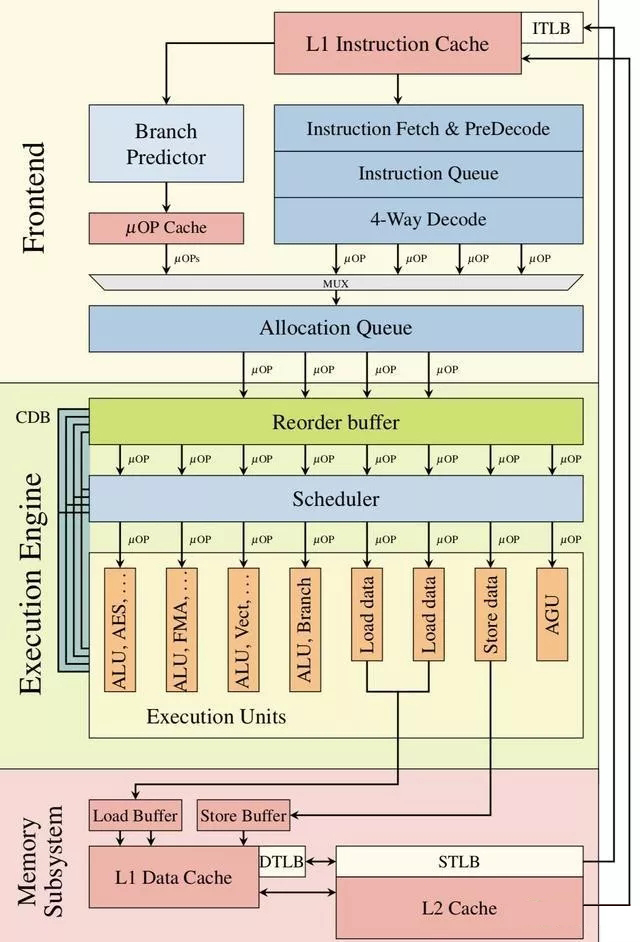

乱序执行的微结构框图。熔毁利用了图中execution engine的部分,幽灵利用了图中branch predictor的部分。

天津麒麟在第一时间紧急召集安全研发和应急团队,启动重大漏洞处理流程,分析漏洞成因,分析受影响的产品,并讨论为此次漏洞制定补丁升级解决方案。截止目前亦未收到该漏洞给用户实质影响的报告。

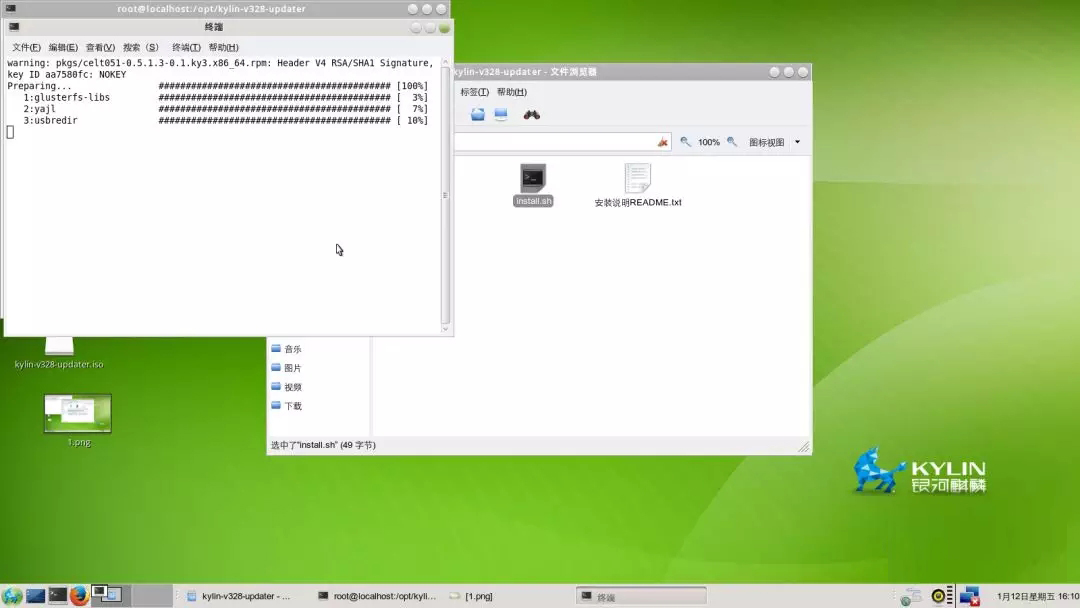

天津麒麟针对旗下基于X86处理器的银河麒麟操作系统产品进行了补丁升级,给相关用户发布安全通告,提示版本补丁更新。现在官网上发布提供用户和合作伙伴下载更新。

请需要下载更新代码的用户和伙伴移步到天津麒麟信息技术有限公司官方网站(www.kylinos.cn)获得相关资讯和代码下载链接。本次更新为基于X86处理器的银河麒麟操作系统V3.2.8版本、V3.2.5版本,详情见http://archive.kylinos.cn/security-updates。

鉴于国产CPU飞腾处理器暂时不受到该漏洞影响,针对该平台,银河麒麟操作系统同时通过此漏洞补丁更新和用户态应用程序越权访问权限限制进行安全加固,我们将持续关注,确保给客户提供安全可靠的系统。广大用户请密切关注补丁发布动态,及时对系统进行更新并应用设备制造商提供的固件更新,有效防止自己的设备收到此次漏洞攻击。

银河麒麟操作系统具有基于标记的执行控制机制,实现对应用程序的合法性和完整性标记,确保只有合法且完整的动态链接库、可执行程序及内核模块才允许加载和执行,严格限制非法应用程序的加载执行权限,增加该漏洞的利用难度。针对英特尔处理器平台,银河麒麟操作系统已经做了漏洞修复,将内核空间与用户空间使用的内核页表进行了隔离,确保用户态应用程序的访问隔离,但该修复补丁将对性能有一定影响,针对用户的不同应用场景,系统提供了针对此漏洞的内核开关供用户自行配置。

CPU补丁修复说明

补丁安装方法:

参考光盘内置对应的帮助文件或者README文件

补丁对应CVE修复情况:

CVE-2017-5753: 仅需软件补丁修复,补丁不可被禁用;

CVE-2017-5715: 需要通过软件补丁和微码升级同时开启,补丁可被禁用;微码需要由硬件厂商提供,或者到对应的厂商网站下载;

CVE-2017-5754: 仅需通过软件补丁修复,补丁可被禁用;

如何关闭补丁:

取消CVE-2017-5715补丁功能:

(1)永久关闭,在启动参数中加入 noibrs noibpb

(2)动态关闭,挂载debugfs文件系统(mount -t debugfs nodev /sys/kernel/debug),并执行echo 0 > /sys/kernel/debug/x86/ibrs_enabled

echo 0 > /sys/kernel/debug/x86/ibpb_enabled

取消CVE-2017-5754补丁功能:

(1)永久关闭,在启动参数加入nopti

(2)动态关闭,挂载debugfs文件系统(mount -t debugfs nodev /sys/kernel/debug),并执行echo 0 > /sys/kernel/debug/x86/pti_enabled

-

【每周一贴】什么?在网页浏览器上也可以体验Ubuntu啦?[2016-08-03]

-

优麒麟助力OSC长沙开源行技术交流峰会[2015-07-13]

-

“中国风·UbuntuKylin 13.10壁纸设计大赛”即将开启[2016-08-19]

-

优麒麟和crossover碰撞的大火花[2021-01-12]

-

UKUI桌面环境登陆Arch Linux![2020-02-06]

-

优客源创会完美收官,两院士倾情支持[2016-06-17]

-

麒麟团队助力中国开源年会,出品开源操作系统论坛并做主题报告![2019-11-03]

-

优麒麟 16.04.6 LTS 版本发布![2019-03-01]

-

优麒麟 20.04.1 发布,多达 418 处更新![2020-08-07]

-

优麒麟 20.04 LTS Pro 发布 - 以初心,铸匠心[2021-04-23]

-

优麒麟 18.04 LTS 正式版发布,不忘初心,砥砺前行[2018-04-27]

-

Ubuntu/优麒麟内核和NVIDIA更新:部分修复Meltdown和Spectre漏洞[2018-01-10]

-

Ubuntu/优麒麟 19.10内测夏令营[2019-08-28]

-

每周一贴:如何在优麒麟(Ubuntu Kylin)上安装Linux内核4.0[2015-05-20]

-

Windows XP今天正式退役 自动取款机受影响[2014-04-08]

-

优麒麟 19.10 将于本月结束生命周期[2020-07-10]